wireshark中文破解版下载 v3.4.9绿色版

大小:45.8MB类别:网络检测 系统:电脑端安装

Wireshark是一款非常优秀的网络数据包分析器,简称小鲨鱼,功能十分强大,可以实时检测网络通讯数据,也可以检测其抓取的网络通讯数据快照文件,使用户能够微观地了解网络中发生的事情,主要作用是撷取网络封包,并尝试显示出最为详细的网络封包资料,而且拥有强大的过滤器引擎,用户可以使用过滤器筛选出有用的数据包,排除无关信息的干扰。另外,Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换,可以实时检测网络通讯数据,检测其抓取的网络通讯数据快照文件,通过图形界面浏览这些数据,可以查看网络通讯数据包中每一层的详细内容。它是事实上的(而且往往在法律上)在许多行业和教育机构的标准,网络管理员使用软件来检测网络问题,网络安全工程师可以使用这款软件来检查资讯安全相关问题,开发者可以使用Wireshark来为新的通讯协定除错,普通使用者使用这款软件来学习网络协定的相关知识。此外该软件也支持输出导出为XML,PostScript®,CSV或纯文本,以及读/写包括tcpdump(libpcap)、Pcap NG、Catapult DCT2000、Cisco Secure IDS iplog、Tektronix K12xx、Visual Networks Visual UpTime在内的许多不同的捕获文件格式。

ps:本次小编给大家带来的是wireshark中文破解版,该版本不仅支持简体中文语言,而且无需付费,甚至不用任何安装教程便可直接使用,在很大程度上满足了用户的使用需求,有需要的朋友欢迎下载体验。

软件特色

1、适用于UNIX和Windows。2、从网络接口捕获实时数据包数据。

3、打开包含使用tcpdump / WinDump,Wireshark和许多其他数据包捕获程序捕获的数据包数据的文件。

4、从包含十六进制数据包数据转储的文本文件导入数据包。

5、显示包含非常详细协议信息的数据包。

6、保存捕获的数据包数据。

7、以多种捕获文件格式导出部分或全部数据包。

8、根据许多标准过滤数据包。

9、按许多标准搜索数据包。

10、根据过滤器对数据包显示进行着色。

11、创建各种统计数据。

功能介绍

1、深度检测数百个协议的创建的时间。2、实时捕获和离线分析。

3、标准三窗格视图方式包含对浏览器的兼容。

4、多平台支持:运行在Windows,Linux,Mac OS X,Solaris和FreeBSD的,NetBSD等平台上运行。

5、捕获的网络数据可以通过一个图形用户界面查看,或者通过TTY模式tshark的效用。

6、在同行业中最强大的显示过滤器。

7、丰富的VoIP分析。

8、读/写很多不同的捕捉文件格式。

9、用gzip压缩方式对实时捕获的数据进行压缩和加密。

10、你可以实时获取Wireshark的数据。

11、对于许多协议,包括IPSec,ISAKMP,Kerberos的,SNMPv3的,SSL / TLS,WEP和WPA/WPA2加密文件支持。

12、可应用到数据包列表,以便快速,直观的分析。

13、输出可以导出为XML,的PostScript ,CSV或纯文本文件。

wireshark使用教程入门

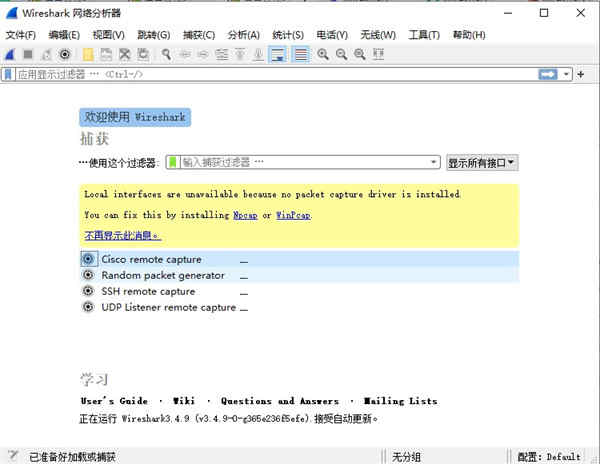

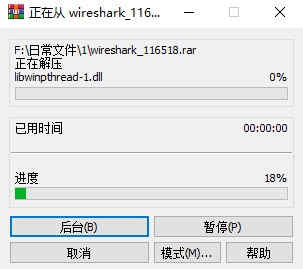

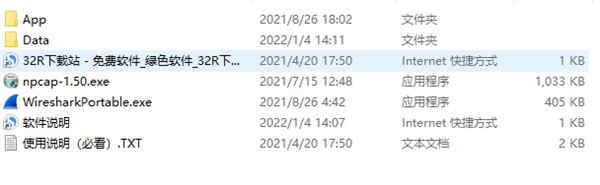

一、软件安装介绍1、由于小编给大家带来的是免安装版,所以大家不需要安装,直接在本站下载解压,会得到wireshark破解版安装包;

2、直接双击WiresharkPortable.exe文件即可打开。

二、wireshark界面介绍以及使用教程

1、功能

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark.

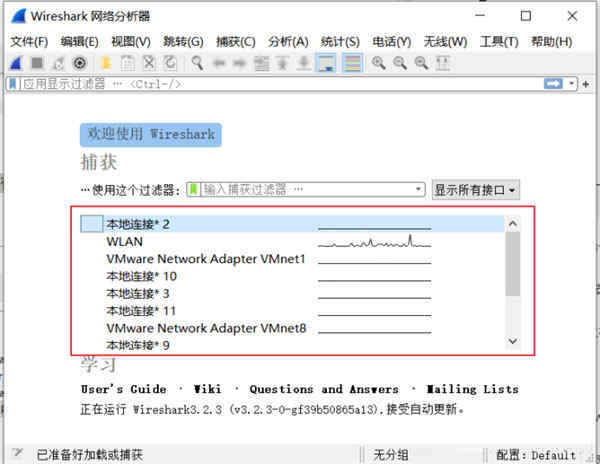

2、选择网卡

wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

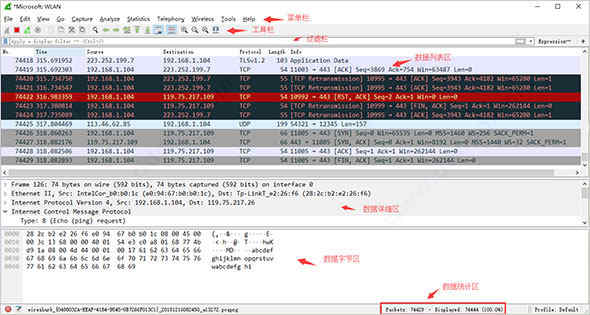

3、窗口介绍:

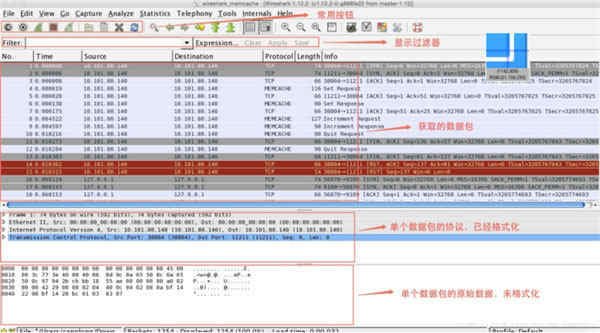

WireShark 主要分为这几个界面

3.1 Display Filter(显示过滤器), 用于过滤

3.2 Packet List Pane(封包列表), 显示捕获到的封包, 有源地址和目标地址,端口号。 颜色不同,代表不同的类型

3.3 Packet Details Pane(封包详细信息), 显示封包中的字段

3.4 Dissector Pane(16进制数据)

3.5 Miscellanous(地址栏,杂项)

如何捕获数据包

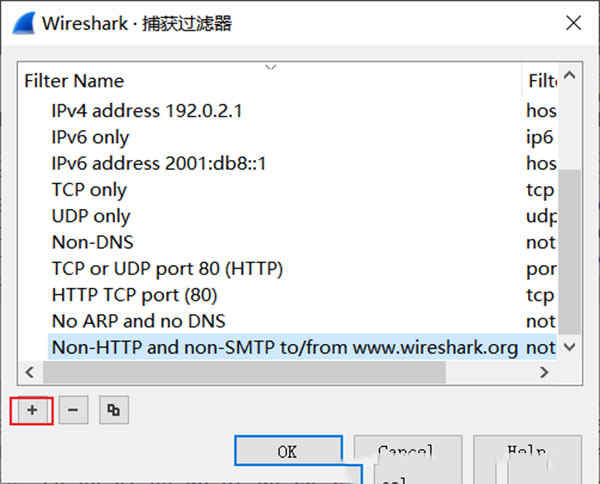

4、过滤器

使用过滤是非常重要的, 初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。搞得晕头转向。过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

4.1 过滤器有两种,一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录,一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录。在Capture -> Capture Filters 中设置,保存过滤。

4.2 新建过滤器,在Filter栏上,填好Filter的表达式后,点击Save按钮, 取个名字。比如"Filter 10",

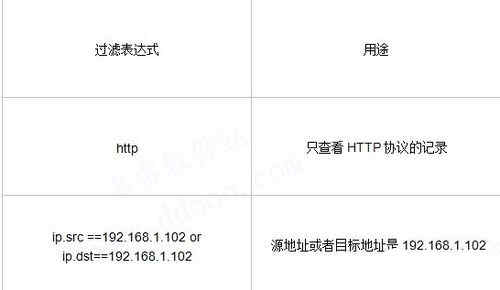

4.3 过滤表达式的规则

4.3.1 协议过滤

比如TCP,只显示TCP协议。

4.3.2 IP 过滤

比如 ip.src =192.168.1.102 显示源地址为192.168.1.102,

ip.dst=192.168.1.102, 目标地址为192.168.1.102

4.3.3 端口过滤

tcp.port =80, 端口为80的

tcp.srcport = 80, 只显示TCP协议的愿端口为80的。

4.3.4 Http模式过滤

http.request.method==“GET”, 只显示HTTP GET方法的。

4.3.5 逻辑运算符为 AND/ OR

5、捕获结果分析

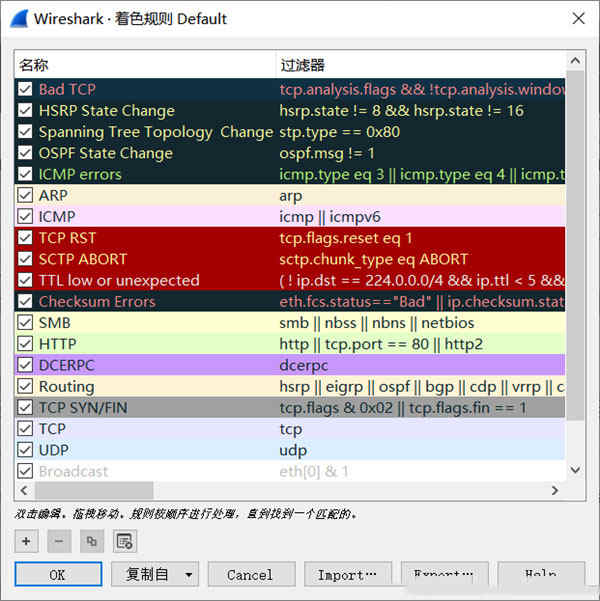

5.1 着色规则

在菜单“视图-着色规则”下查看

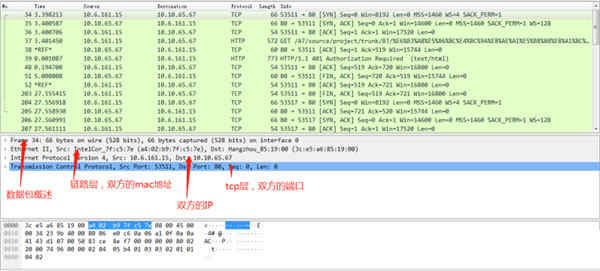

5.2 数据包结构

第一行:数据包整体概述,

第二行:链路层详细信息,主要的是双方的mac地址。

第三行:网络层详细信息,主要的是双方的IP地址。

第四行:传输层的详细信息,主要的是双方的端口号。

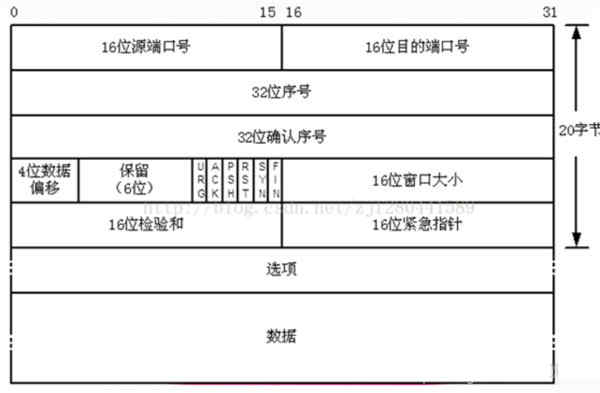

5.3 tcp数据包

标志位对应的功能:

URG:紧急指针( urgent pointer)有效。

ACK:确认序号有效。

PSH:接收方应该尽快将这个报文段交给应用层。

RST:重建连接。

SYN:同步序号用来发起一个连接。

FIN:发端完成发送任务。

窗口大小:用于流量控制。

检验和:检验和覆盖了整个的 TCP报文段: TCP首部和TCP数据,与udp相似需要计算伪首部。

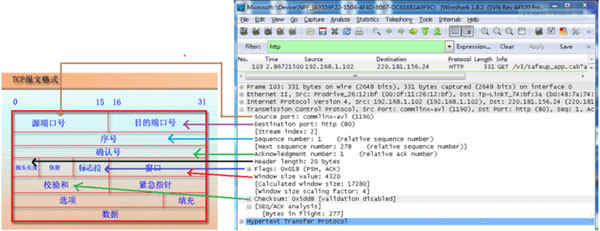

tcp数据包结构及在wireshark中的位置

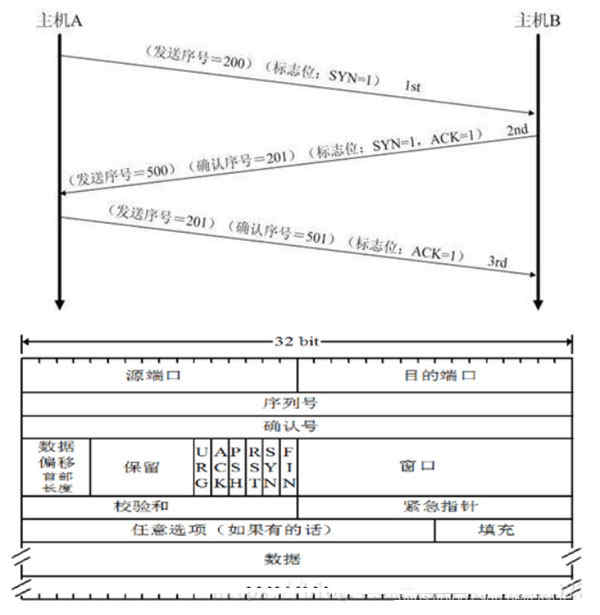

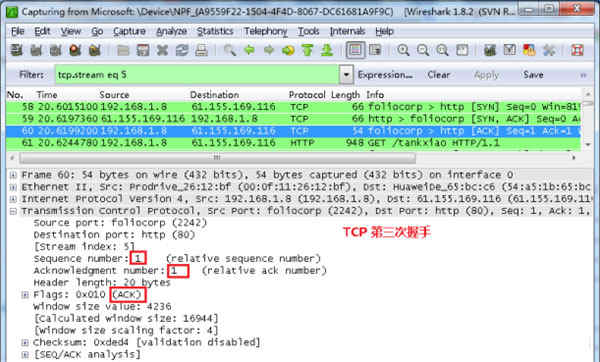

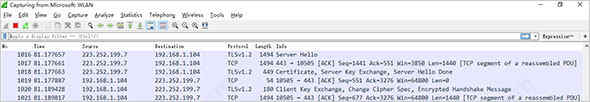

6、Tcp三次握手分析

客户端->服务器:发送标识为SYN=1、随机产生的客户端序号seq(发送序号)

服务器->客户端:发送标识为SYN=1、ACK=1、第一步产生的客户端序号seq+1(确认序号)、随机产生的服务端序号seq

客户端->服务器:第一步产生的客户端序号seq+1(发送序号)、第二步产生的服务端序号seq+1(确认序号)、ACK=1

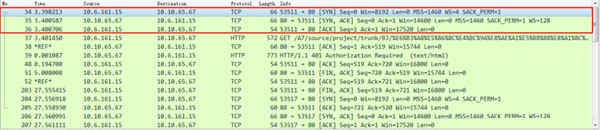

三次数据包

其中[SYN]意为SYN位为1(如果没有,则表示为0)。同理如果[]中有ACK,表示ACK位为1

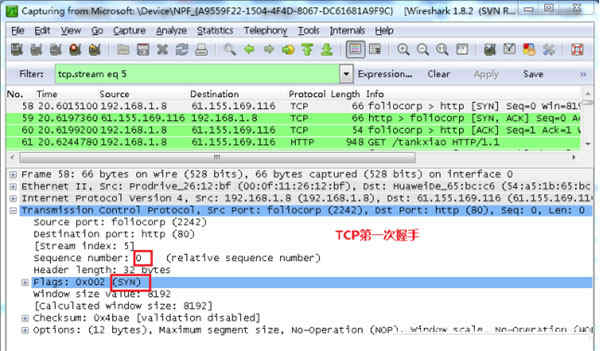

6.1 第一次握手数据包

客户端发送一个TCP,标志位为SYN,序列号为0, 代表客户端请求建立连接。 如下图

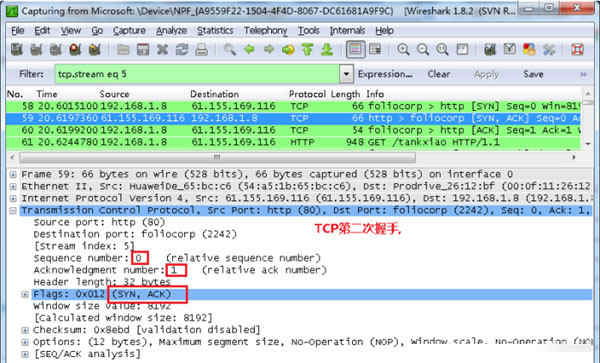

6.2 第二次握手的数据包

服务器发回确认包, 标志位为 SYN,ACK. 将确认序号(Acknowledgement Number)设置为客户的I S N加1以.即0+1=1, 如下图

6.3 第三次握手的数据包

客户端再次发送确认包(ACK) SYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1, 如下图:

就这样通过了TCP三次握手,建立了连接

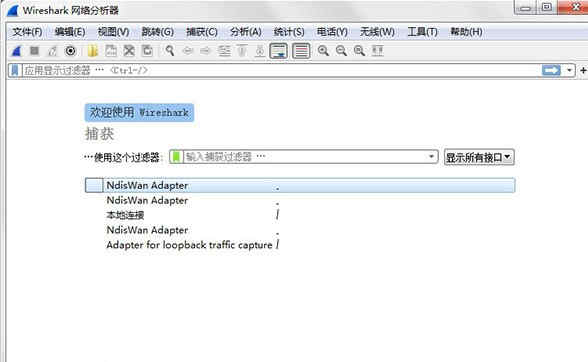

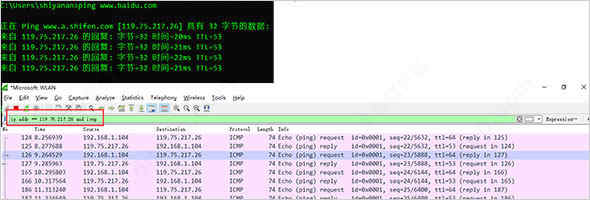

wireshark怎么抓包

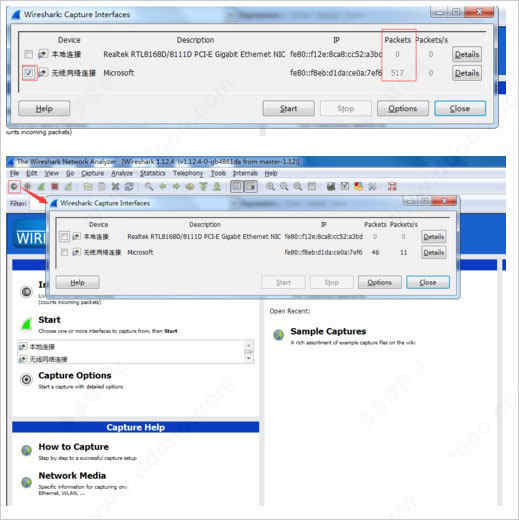

1、首先打开wireshark网络分析器,主界面如下;

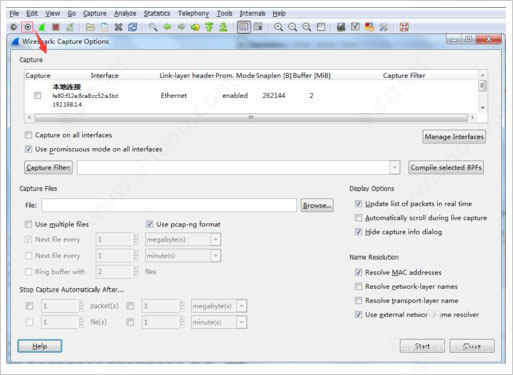

2、点击抓取网络接口卡选择按钮,选择需要抓取的网卡接口;如果不确定是那个网络接口,则可以看packes项数据变化最多接口,选中它然后点击“start”开始抓包;

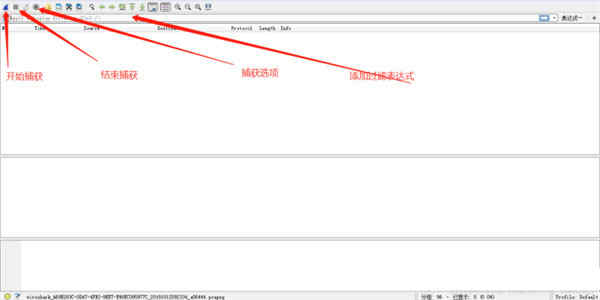

3、如果需要进行特别的配置,则需要先进行抓包钱的配置操作,点击途中的配置操作按钮,进入到抓包配置操作界面,进行相应配置;配置完成后点击“start”开始抓包;

4、wireshark启动后,wireshark处于抓包状态中;

5、执行需要抓包的操作,如ping www.baidu.com;

6、操作完成后相关数据包就抓取到了。为避免其他无用的数据包影响分析,可以通过在过滤栏设置过滤条件进行数据包列表过滤,获取结果如下。说明:ip.addr == 119.75.217.26 and icmp 表示只显示ICPM协议且源主机IP或者目的主机IP为119.75.217.26的数据包;

7、如果没有抓取到想要的数据包,则点击重新抓取按钮即可;或者抓取到个人需要的数据包之后,可以点击红色的停止按钮即可;

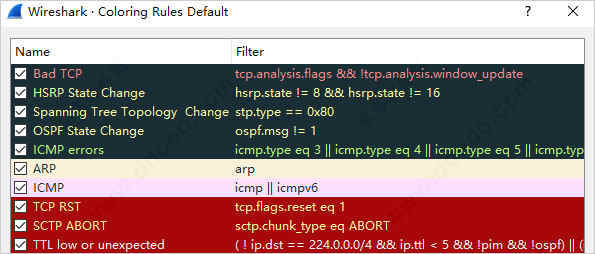

8、数据包列表区中不同的协议使用了不同的颜色区分。协议颜色标识定位在菜单栏视图——着色规则,如下所示。

过滤规则

表达式规则1、协议过滤

比如TCP,只显示TCP协议。

2、IP 过滤

比如 ip.src ==192.168.1.102 显示源地址为192.168.1.102,

ip.dst==192.168.1.102, 目标地址为192.168.1.102

3、端口过滤

tcp.port ==80, 端口为80的

tcp.srcport == 80, 只显示TCP协议的愿端口为80的。

4、Http模式过滤

http.request.method=="GET", 只显示HTTP GET方法的。

5、逻辑运算符为 AND/ OR

常用的过滤表达式

封包列表(Packet List Pane)

封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

你也可以修改这些显示颜色的规则, View ->Coloring Rules.

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP

Linux上运行的wireshark图形窗口截图示例,其他过虑规则操作类似,不再截图。

ip.src eq 10.175.168.182

提示: 在Filter编辑框中,收入过虑规则时,如果语法有误,框会显红色,如正确,会是绿色。

过滤端口

了解了上面的Wireshark过滤规则之后,接下来小编给大家讲解的就是过滤端口,其实这个过滤端口的含义还是比较容易理解的,那么有不懂的用户可以参考下面小编给大家分享的内容,让你能够清楚它的整个使用流程。

例子:

tcp.port eq 80 // 不管端口是来源的还是目标的都显示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

udp.port eq 15000

那么过滤端口范围:

tcp.port >= 1 and tcp.port <= 80

工作流程

1、确定位置如果没有一个正确的位置,启动Wireshark中文版后会花费很长的时间捕获一些与自己无关的数据。

2、选择捕获接口

一般都是选择连接到Internet网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。

3、使用捕获过滤器

通过在Wireshark中文版设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。

4、使用显示过滤器

通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。

5、使用着色规则

通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。

6、构建图表

如果用户想要更明显的看出一个网络中数据的变化情况,使用图表的形式可以很方便的展现数据分布情况。

7、重组数据

Wireshark中文版的重组功能,可以重组一个会话中不同数据包的信息,或者是一个重组一个完整的图片或文件。由于传输的文件往往较大,所以信息分布在多个数据包中。为了能够查看到整个图片或文件,这时候就需要使用重组数据的方法来实现。

更新日志

wireshark破解版 v3.4.9更新日志(2022-1-4)1、bug修复

2、wnpa-sec-2020-07 BACapp解剖器可能崩溃

3、添加(IETF)QUIC Dissector。

4、重命名配置文件名称将丢失列表选择。

5、剖析器错误警告,剖析具有许多名称的TLS证书请求。

6、在TCP流图时间序列(tcptrace)中,只有ACK,但没有数据帧可见。

7、复制描述不适用于所有树项目。

8、在Windows中导入配置文件-zip文件失败,并且目录崩溃使Wireshark崩溃。

9、添加或删除显示过滤器时,“数据包列表”选择消失了。

10、检查更新和自动更新,在3.2.1中不起作用。

11、f5ethtrailer:TLS尾部创建不正确的CLIENT键盘日志条目。

12、Buildbot崩溃输出:randpkt-2020-03-04-18423.pcap。

13、文件打开对话框显示乱码。

14、无可选原因的RTCP Bye报告为[格式错误的数据包]。

15、[oss-fuzz]#20732:dissect_rtcp中的未定义移位。

16、SOMEIP:如果正在使用IPv6(BUG),则SOME / IP-SD解剖器无法注册SOME / IP端口。

17、tshark日志:“ ...无法打开:打开的文件太多。”

18、关于Wireshark>键盘快捷方式>忽略所有显示的内容中的错字。

19、Buildbot崩溃输出:randpkt-2020-04-02-31746.pcap。

相关推荐

人气软件